Postingan kali ini akan membahas mengenai malware dan cybercrime ecosystem. Untuk tahu mengenai cybercrime ecosystem, ada baiknya mempelajari tentang malware terlebih dahulu.

MALWARE

Seperti telah diketahui bersama, malware merupakan singkatan dari malicious software, yaitu kode program yang ditulis untuk tujuan yang jahat. Malware digunakan untuk mengacaukan aktivitas komputer, mengumpulkan informasi yang penting, atau mendapatkan hak akses ke sistem komputer.

Malware bekerja secara sembunyi-sembunyi tanpa sepengetahuan pengguna komputer. Malware akan menginfeksi sistem komputer dan biasanya akan bertahan selama beberapa lama untuk kemudian melakukan hal-hal sesuai tujuan malware tersebut dibuat, sebagai contoh:

- Regin –> mencuri informasi atau memata-matai sistem komputer

- Stuxnet –> merusak atau melakukan sabotase terhadap sistem

- Cryptolocker –> melakukan pemerasan terhadap sistem pembayaran

Malware merupakan sebuah istilah yang digunakan untuk menyebut berbagai macam program yang bersifat mengganggu kinerja sistem komputer, seperti virus, worm, trojan horse, spyware, adware, dan lain-lainnya.

Semakin berkembangnya teknologi, maka semakin canggih pula malware diciptakan. Malware dapat disamarkan atau ditanamkan di dalam file-file yang tidak berbahaya. Seperti disebutkan dalam RSA Cybercrime Report 2014, bahwa pada laporan tahun yang lalu, malware di dalam program aplikasi mobile merupakan ancaman signifikan bagi para pengguna mobile device. Pelaku kejahatan dalam hal ini penulis kode program malware menyamarkan malware sebagai aplikasi yang legal. Dengan cara ini, pengguna mobile device tidak menaruh curiga terhadap aplikasi tersebut, bahkan mereka men-download dan menginstalkannya ke mobile device miliknya.

Android merupakan platform sistem operasi mobile yang menjadi target utama dari ancaman malware. Mengapa bisa demikian? Karena Android adalah platform sistem operasi yang paling banyak digunakan oleh pengguna mobile device sekaligus sistem operasi yang bersifat terbuka (open source), sehingga penulis kode program bebas mengembangkan aplikasinya yang berbasis Android.

Cara lain bagi pelaku tindak kejahatan cybercrime atau disebut sebagai cybercriminal selain menyamarkan/menanamkan malware ke dalam aplikasi legal adalah melakukan email phishing. Email phishing merupakan email yang seolah-olah dikirim oleh sumber yang terpercaya kepada pihak tertentu untuk mendapatkan hak akses atau informasi penting dari sistem komputer pihak tersebut. Email phishing dapat berisi link (tautan) atau file attachment agar dibuka oleh pengguna komputer. Ketika link atau file tersebut diklik, malware akan menginfeksi sistem komputer tersebut.

Dari cara-cara ini, jelaslah bahwa cybercriminal memanfaatkan kelemahan aspek human dalam melakukan tindak kejahatannya. Pengguna teknologi yang security awareness-nya kurang akan sangat rentan terhadap tindak kejahatan seperti yang telah disebutkan di atas.

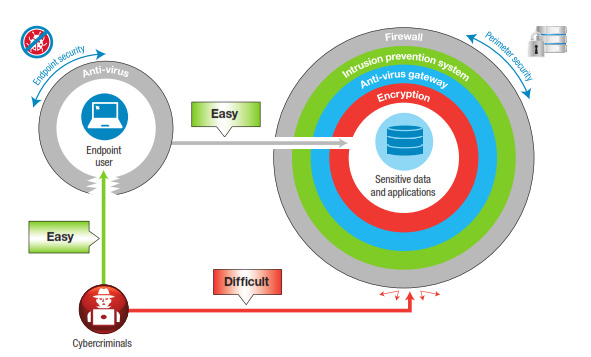

Merujuk pada keterangan dari white paper IBM, “The Thriving Malware Industry: Cybercrime Made Easy“, kebanyakan serangan yang dilakukan oleh malware dewasa ini, tidak menargetkan sistem komputer perusahaan secara langsung, tetapi lebih menargetkan kepada pelanggan atau karyawan perusahaan tersebut. Alasannya karena perusahaan telah menginvestasikan banyak teknologi keamanan, seperti firewall, IPS (Intrusion Prevention System), dan antivirus gateway untuk mengamankan server atau sistem komputernya. Imbasnya, cybercriminal menjadi beralih memilih pelanggan atau karyawan perusaahaan sebagai target serangan malware-nya (endpoint user) untuk melakukan kejahatan finansial dan mencuri data-data penting perusahaan. Karena jika dilihat dari server perusahaan, pelanggan dan karyawan perusahaan merupakan pihak yang dapat dipercaya untuk mengakses server perusahaan tersebut.

Berikut adalah gambarannya:

Dalam white paper ini juga disebutkan 7 langkah yang dilakukan cybercriminal dalam tindak kejahatan finansial yang menggunakan malware sebagai alatnya:

1. Understanding online banking attacks

Mengerti bagaimana sistem online banking bekerja agar dapat diketahui bagaimana cara yang tepat untuk menyerangnya.

2. Setting up the supporting infrastructure

Mempersiapkan lingkungan infrastruktur yang akan digunakan, seperti mempersiapkan C&C (Command & Control) server.

3. Obtaining and configuring malware

Mempersiapkan malware dengan cara mengkonfigurasikannya sesuai keinginan.

4. Infecting a significant number of end users

Menginfeksi sistem komputer milik pelanggan atau karyawan perusahaan.

5. Avoiding detection by antivirus applications

Menghindarkan malware dari deteksi antivirus sistem komputer milik pelanggan atau karyawan perusahaan.

6. Malware attacks – executing fraudulent transactions

Mengeksekusi transaksi finansial sesuai keinginan cybercriminal.

7. Cashing out – withdrawing the stolen funds

Cybercriminal berhasil mendapatkan dana curian sesuai dengan tujuan kejahatannya.

Sementara dalam research paper keluaran Trend Micro, “Cybercriminals Use What Works: Targeted Attack Methodologies for Cybercrime“, metode cybercriminal dalam melakukan tindak kejahatan yang menggunakan malware untuk mencuri data penting perusahaan dengan menargetkan endpoint user disebut sebagai Targeted Attack Methodologies. Metode ini terdiri dari 6 langkah, yaitu:

1. Intelligence gathering

Mendapatkan informasi seputar target perusahaan, dapat berupa struktur organisasi, aplikasi bisnis yang digunakan perusahaan, sampai peran karyawan dalam perusahaan.

2. Point of entry

Cybercriminal menggunakan sarana email, instant messaging, maupun social media agar endpoint user yang menjadi target dapat mengklik link atau men-download file yang di dalamnya terdapat malware. Malware inilah yang akan membangun konektivitas antara sistem komputer cybercriminal dan endpoint user.

3. C&C communication

Setelah terbangun konektivitas antara sistem komputer cybercriminal dan endpoint user, maka C&C server akan bekerja dengan cara melakukan trafik komunikasi yang tidak terdeteksi oleh endpoint user.

4. Lateral movement

Setelah terjadi kontinuitas trafik komunikasi melalui C&C communication, maka cybercriminal dapat mulai mencari sistem komputer dalam jaringan perusahaan yang memiliki informasi penting.

5. Asset/data delivery

Cybercriminal mengidentifikasi aset berharga perusahaan (informasi penting, dll.) di dalam sistem infrastruktur yang kemudian diisolasi untuk pengambilan data pada langkah selanjutnya.

6. Data exfiltration

Cybercriminal mengambil data penting perusahaan dari sistem komputer perusahaan dan menyimpannya di lokasi yang dikendalikan oleh cybercriminal.

Berikut adalah gambarannya:

CYBERCRIME ECOSYSTEM

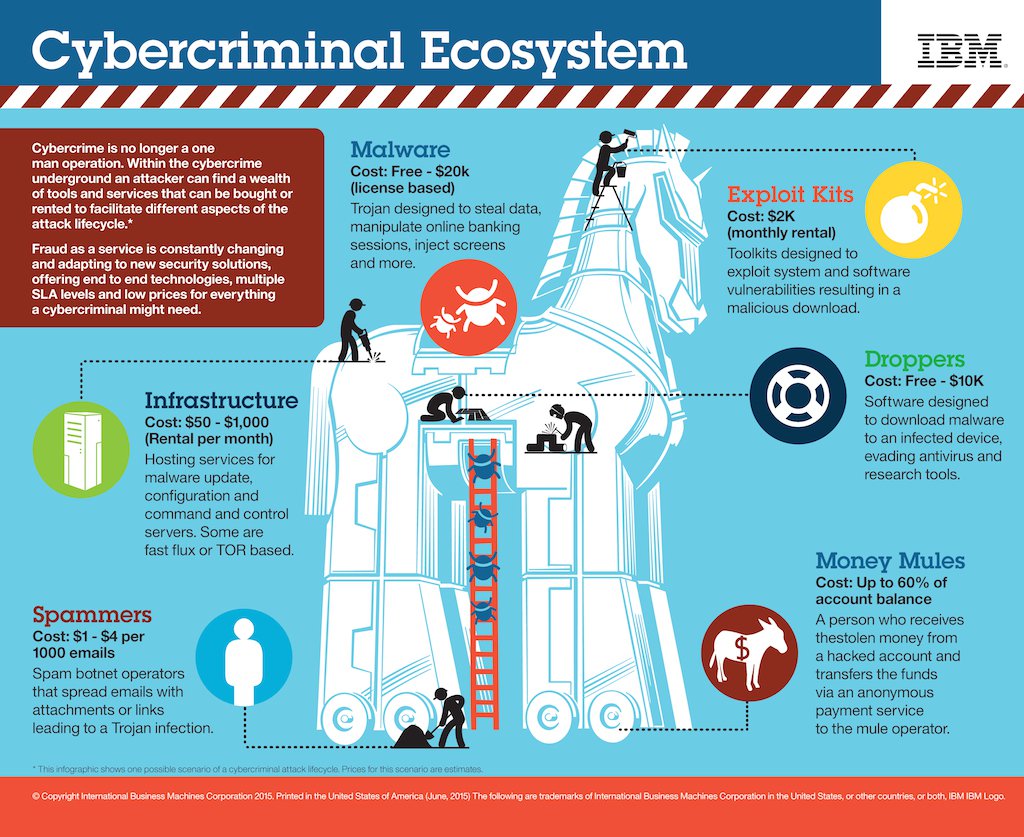

Seperti yang dituliskan oleh Etay Maor, Senior Fraud Prevention Strategist IBM Security, dalam artikelnya yang berjudul “Cybercrime Ecosystem: Everything Is for Sale“, 8 tahun yang lalu (2007), seorang cybercriminal akan berperan dalam semua tahapan aktivitas cybercrime, mulai dari menulis kode program malware & mendistribusikannya, mempersiapkan C&C server, mengidentifikasi target infeksi, mengelola dana curian, dan sebagainya. Namun saat ini, keseluruhan proses tidak harus dikerjakan oleh seorang cybercriminal, tetapi dapat dilakukan bersama-sama orang lain (outsource), dan dapat juga memanfaatkan service/tool yang ada di underground market, baik yang dijual maupun disewakan. Banyaknya pihak dan service/tool yang terlibat dalam cybercrime ini, membentuk sebuah ekosistem tindak kejahatan kriminal. Ekosistem ini disebut sebagai Cybercrime Ecosystem.

Berikut adalah infografisnya:

“Cybercrime is no longer a one man operation“. Cybercrime melibatkan hal-hal berikut:

1. Malware (biaya: 0 – $20,000 untuk yang license based)

Trojan yang didesain untuk mencuri data, memanipulasi online banking session, dan lain-lain.

2. Infrastucture (biaya: $50 – $1,000 untuk sewa perbulan)

Layanan hosting untuk update malware, konfigurasi, dan C&C server.

3. Spammers (biaya: $1 – $4 per 1.000 email)

Operator spam botnet yang mengirimkan email berisi link atau file attachment dengan trojan di dalamnya.

4. Exploit kits (biaya: $2,000 untuk sewa perbulan)

Toolkit yang didesain untuk mengeksploitasi kelemahan sistem.

5. Droppers (biaya: 0 – $10,000)

Software yang didesain untuk men-download malware ke device dan menghindari antivirus.

6. Money mules (biaya: sampai dengan 60% dari saldo rekening)

Pihak yang menerima dana curian dari rekening yang di-hack dan mentransfernya melalui anonymous payment service ke operator dana curian.

KESIMPULAN

Cybercrime dengan malware pada masa sekarang ini tidak hanya menjadi tindak kejahatan perseorangan, namun sudah membentuk sebuah ekosistem. Para cybercriminal ini memanfaatkan kurangnya kesadaran akan keamanan (security awareness) dari endpoint user, sehingga mudah dijadikan target infeksi malware. Ada baiknya bagi endpoint user untuk mulai meningkatkan kesadaran dalam menggunakan teknologi, sehingga infeksi malware ke target sistem (baik komputer maupun mobile) dapat diminimalisir.

SUMBER

- IBM. (2014). The thriving malware industry: Cybercrime made easy. Retrieved from Draware website: http://www.draware.dk/fileadmin/IBM/The_thriving_malware_industriy._Cybercrime_made_easy.pdf

- Kharouni, L. (2014). Cybercriminals use what works: Targeted attack methodologies for cybercrime. Retrieved from Trend Micro website: http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp-cybercriminals-use-what-works.pdf

- Maor, E. (2015, June 15). Cybercrime ecosystem: Everything is for sale. Retrieved August 19, 2015, from https://securityintelligence.com/cybercrime-ecosystem-everything-is-for-sale

- Prayudi, Y. (2015, August 14). Cybercrime ccosystem | forensika digital – digital forensics [Web log post]. Retrieved from https://catatanforensikadigital.wordpress.com/2015/08/14/cybercrime-ecosystem

- RSA. (2014). The current state of cybercrime 2014. Retrieved from EMC website: http://www.emc.com/collateral/white-paper/rsa-cyber-crime-report-0414.pdf

- Wikipedia. (n.d.). Malware – wikipedia, the free encyclopedia. Retrieved August 19, 2015, from https://en.wikipedia.org/wiki/Malware

- Wikipedia. (n.d.). Phishing – wikipedia, the free encyclopedia. Retrieved August 19, 2015, from https://en.wikipedia.org/wiki/Phishing